Kategoria: spotkanie

-

Majowe spotkanie edukacyjne | 15.05.2025

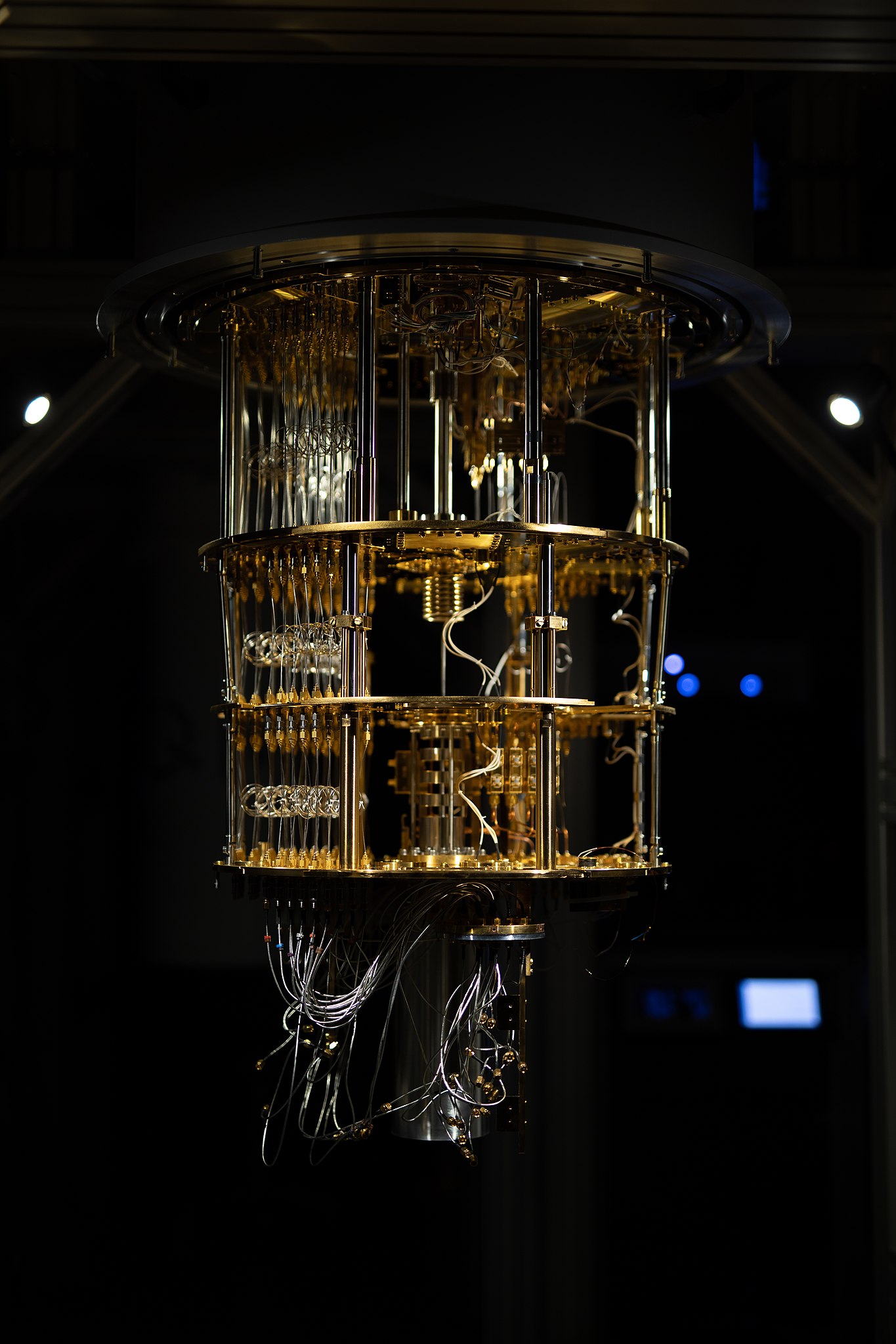

Zapraszamy na majowe spotkanie edukacyjne ISC2 Poland Chapter! Dołącz do nas, aby zgłębić wiedzę o najnowszych trendach w dziedzinie cyberbezpieczeństwa. W programie: 17:00 – 17:15 Welcome Coffee Rozpocznij spotkanie od filiżanki kawy i nawiąż cenne kontakty z innymi profesjonalistami z branży. 17:15 – 18:00 Tomasz Pietrzyk: „Zagrożenia związane z technologią komputerów kwantowych. Sci-fi czy realny […]

-

Zgromadzenie Walne

Zapraszamy Wszystkich Członków naszego Stowarzyszenia na Zgromadzenie Walne. Agenda:Pierwszy termin zebrania: 28.05.2025 godz. 17:15.Drugi termin zebrania: 28.05.2025 godz 17:30 Miejsce: NTT DATA, Rondo Daszyńskiego 1 Porządek obrad Zwyczajnego Walnego Zebrania Członków Stowarzyszenia ekspertów ds. bezpieczeństwa informacji „(ISC)2 Poland Chapter” planowanego na 28 maja 2025 r. w Warszawie:1) Otwarcie Zwyczajnego Walnego Zgromadzenia i wybór Przewodniczącego2) Wybór […]

-

Dzień Bezpiecznego Internetu i Ochrony Danych Osobowych| Webinary | 12.02.2025 / 13.02.2025 18:00 – 20:00

Zapraszamy na najbliższe webinary organizowane przez ISC2 Poland Chapter oraz SPOD Dzień Bezpiecznego Internetu – 12.02.2025 18:00 – 20:00AGENDA:18:00 – 19:00 Robert Michalski: „Taktyki i techniki stosowane przez cyberprzestępców”19:00 – 20:00 Maciej Broniarz: „Jakie błędy popełniają firmy w zarządzaniu bezpieczeństwem” Dzień Ochrony Danych Osobowych – 13.02.2025 18:00 – 20:00AGENDA:18:00 – 20:00 Magda Sołtysiak i Kamil […]

-

Styczniowe spotkanie ISC2 Poland Chapter |16.01.2025| NTT DATA/Online

Zapraszamy na styczniowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 16.01.2025 (czwartek) w godz. 17:30-21:00. Będzie to spotkanie hybrydowe – na miejscu w siedzibie w firmy NTT DATA oraz Online. ================================== AGENDA WYDARZENIA: 17:30 – 17:45 Welcome coffee 17:45 – 18:45 Michał Trojnara: „Źródła podatności. Beyond OWASP TOP 10”. Skąd biorą się podatności […]

-

Październikowe spotkanie Grupy ISC2 Poland Chapter | 15.10.2024 17:45-21:00| Onsite w NTT Data lub Online

Zapraszamy na październikowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 15.10.2024 w godz. 17:45-21:00 w firmie NTT Data. Jeśli nie możesz uczestniczyć osobiście, to możesz uczestniczyć w wydarzeniu online. ============================================ AGENDA WYDARZENIA: 17:45 – 18:10 Welcome Coffee 18:10 – 18:20 Jacek Grymuza: „Czym zajmuje się ISC2 Poland Chapter?” 18:30 – 19:30 Paula […]

-

Wrześniowe spotkanie ISC2 Chapter Poland | 12.09.2024 18-21| Onsite in NTT Data lub Online

Zapraszamy na wrześniowe spotkanie Grupy ISC2 Chapter Poland, które odbędzie się w dniu 12.09.2024 w godz. 18-21 w firmie NTT Data. Jeśli nie możesz uczestniczyć osobiście, to możesz uczestniczyć w wydarzeniu online. AGENDA WYDARZENIA: Prezentacja 1: Kacper Zaryczny: „Bezpieczeństwo sieci przemysłowych” Opis prezentacji: Prezentacja na temat bezpieczeństwa OT, wymogów NIS2 oraz dobrych praktyk w zabezpieczaniu […]

-

Zgromadzenie Walne| 7.06.2024

Kochani, Informujemy, że Zgromadzeniu Walne naszego Stowarzyszenia odbędzie się w dniu 7.06.2024 w EY. Agenda:Pierwszy termin zebrania: 7.06.2024 godz. 18:00.Drugi termin zebrania: 7.06.2024 godz 18:30. Miejsce: EY, Rondo ONZ 1 Porządek obrad Zwyczajnego Walnego Zebrania Członków Stowarzyszenia ekspertów ds. bezpieczeństwa informacji „(ISC)2 Poland Chapter” planowanego na 7 czerwca 2024 r. w Warszawie:1) Otwarcie Zwyczajnego Walnego […]

-

ISC2 Chapter Meeting | Nocne hakowanie wodociągów – Live! (ISC2 Hacking Night Live) | 11.04.2024 Miasteczko Orange

Zapraszamy Państwa na wyjątkowe spotkanie, podczas którego na hakerzy przejmą infrastrukturę wodociągową – na żywo! Spotkanie poprowadzą eksperci Orange Polska – Andrzej Maciejak i Rafał Wiszniewski. Konfigurację XDR zapewni Marcin Szymański z Clico – certyfikowany trener Palo Alto Networks, z kolei backupy Daniel Olkowski i Bartosz Charliński z Dell’a. Dane z ataku będziemy zbierać i […]

-

Styczniowe spotkanie (ISC)2 Chapter Poland | EY | 18.01.2024 18:30-21:00

Zapraszamy na pierwsze w tym roku spotkanie edukacyjne, które odbędzie się onsite w siedzibie firmy EY (wymagana rejestracja na stronie https://app.evenea.pl/event/isc2january2024/). Temat spotkania: Obsługa incydentów ransomware – techniczno-prawnicze zapiski z placu boju. Opis prezentacji: Podczas 2-godzinnej prelekcji przedstawimy techniczne i prawne aspekty obsługi incydentów ransomware. Wyjaśnimy m.in. na czym polegają incydenty ransomware, jak faktycznie działa […]

-

[Spotkanie odwołane] Networkingowe spotkanie członków Stworzyszenia ISC2 | 9.11.2023 18:00

Kolejne spotkanie członków polskiego Chapteru ISC2 odbędzie się 9.11.2023 o godz. 18:00 w Hard Rock Cafe (https://lnkd.in/dcWjmdbJ). Spotkanie będzie miało charakter networkingowy, więc standardowo pierwsze piwo będzie na koszt Stowarzyszenia. //Doszły do nas słuchy, że dużo naszych członków i sympatyków jest chorych. W związku z tym postanowiliśmy anulować dzisiejsze spotkanie networkingowe. Informacje o kolejnym spotkaniu […]

-

Wrześniowe spotkanie (ISC)2 Chapter Poland | EY | 28.09.2023 18:15

Zapraszamy na wrześniowe spotkanie Chapteru (ISC)2, które odbędzie się w czwartek 28.09.2023 o godz. 18:15 w siedzibie firmy EY przy Rondzie ONZ 1 (14 piętro). Osoby nie będące członkami naszego stowarzyszenia prosimy o wcześniejszą rejestrację na stronie https://app.evenea.pl/event/september2023isc2/. Agenda: 1. Paweł Skarżyński: „Jak okraść bank i nie ponieść konsekwencji” Opis prezentacji: Przestępcy lubią pieniądze, zwłaszcza […]

-

Lipcowe spotkanie (ISC)2 Chapter Poland – 27.07.2023 18:00-20:00 Online

Zapraszamy na lipcowe spotkanie polskiego Chapteru (ISC)2, które odbędzie się 27.07.2023 o 18:00 w trybie online. AGENDA:Prezentacja 1: Paweł Kryński: „Kampanie phishingowe i zarządzanie podatnościami w firmie. Zrób to sam.” Paweł Kryński Bio: Cybersecurity Presales Engineer, certyfikowany specjalista ESET, który od ponad 10 lat wdraża te rozwiązania u klientów. Złożone środowiska IT nie stanowią dla […]