ISC2 Chapter Poland

-

CISSP DAY 2025

Zaproszenie na CISSP DAY 2025 Serdecznie zapraszamy na wyjątkowe wydarzenie CISSP DAY 2025, które odbędzie się 5 czerwca 2025 roku w EY Wavespace, Rondo ONZ 1, Warszawa. Wraz z naszymi partnerami, EY oraz NTT DATA, Inc., organizujemy spotkanie dla specjalistów oraz pasjonatów zagadnień cyberbezpieczeństwa. To doskonała okazja do wymiany doświadczeń z ekspertami oraz poznania najnowszych […]

-

Majowe spotkanie edukacyjne | 15.05.2025

Zapraszamy na majowe spotkanie edukacyjne ISC2 Poland Chapter! Dołącz do nas, aby zgłębić wiedzę o najnowszych trendach w dziedzinie cyberbezpieczeństwa. W programie: 17:00 – 17:15 Welcome Coffee Rozpocznij spotkanie od filiżanki kawy i nawiąż cenne kontakty z innymi profesjonalistami z branży. 17:15 – 18:00 Tomasz Pietrzyk: „Zagrożenia związane z technologią komputerów kwantowych. Sci-fi czy realny […]

-

Zgromadzenie Walne

Zapraszamy Wszystkich Członków naszego Stowarzyszenia na Zgromadzenie Walne. Agenda:Pierwszy termin zebrania: 28.05.2025 godz. 17:15.Drugi termin zebrania: 28.05.2025 godz 17:30 Miejsce: NTT DATA, Rondo Daszyńskiego 1 Porządek obrad Zwyczajnego Walnego Zebrania Członków Stowarzyszenia ekspertów ds. bezpieczeństwa informacji „(ISC)2 Poland Chapter” planowanego na 28 maja 2025 r. w Warszawie:1) Otwarcie Zwyczajnego Walnego Zgromadzenia i wybór Przewodniczącego2) Wybór […]

-

Kwietniowe spotkanie edukacyjne ISC2 Poland Chapter | 10.04.2025 | NTT Data lub Online

Zapraszamy na marcowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 10.04.2025 (czwartek) w godz. 17:15-21:00. Będzie to spotkanie hybrydowe – na miejscu w siedzibie w firmy NTT DATA oraz Online.Link do rejestracji na wydarzenie: https://app.evenea.pl/event/isc2chapterpl-apr/ ================================== AGENDA WYDARZENIA: 17:00-17:15 Welcome coffee17:15-18:00 Artur Zięba-Kozarzewski: „Kryptografia, a bezpieczeństwo informacji – kilka słów technicznych i nie […]

-

Marcowe spotkanie edukacyjne ISC2 Poland Chapter | 20.03.2025 | NTT DATA lub Online

Zapraszamy na marcowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 20.03.2025 (czwartek) w godz. 17:15-21:00. Będzie to spotkanie hybrydowe – na miejscu w siedzibie w firmy NTT DATA oraz Online.Link do rejestracji na wydarzenie: https://app.evenea.pl/event/isc2chapterpl-mar ================================== AGENDA WYDARZENIA: 17:00 – 17:20 Welcome coffee 17:20 – 18:00 Bartosz Sobieszek: „Proaktywne podejście do ryzyka IT, […]

-

CISSP DAY 2025 – CFP do 3.03.2025

-

Lutowe spotkanie edukacyjne ISC2 Poland Chapter| 27.02.2025 | NTT Data lub Online

Zapraszamy na lutowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 27.02.2025 (czwartek) w godz. 17:15-21:00. Będzie to spotkanie hybrydowe – na miejscu w siedzibie w firmy NTT DATA oraz Online.Link do rejestracji na wydarzenie: https://app.evenea.pl/event/isc2chapterpl-feb/ ================================== AGENDA WYDARZENIA: 17:15 – 17:30 Welcome coffee 17:30 – 18:00 Jakub Jagielak: „Kim jest hacker? Obraz […]

-

Dzień Bezpiecznego Internetu i Ochrony Danych Osobowych| Webinary | 12.02.2025 / 13.02.2025 18:00 – 20:00

Zapraszamy na najbliższe webinary organizowane przez ISC2 Poland Chapter oraz SPOD Dzień Bezpiecznego Internetu – 12.02.2025 18:00 – 20:00AGENDA:18:00 – 19:00 Robert Michalski: „Taktyki i techniki stosowane przez cyberprzestępców”19:00 – 20:00 Maciej Broniarz: „Jakie błędy popełniają firmy w zarządzaniu bezpieczeństwem” Dzień Ochrony Danych Osobowych – 13.02.2025 18:00 – 20:00AGENDA:18:00 – 20:00 Magda Sołtysiak i Kamil […]

-

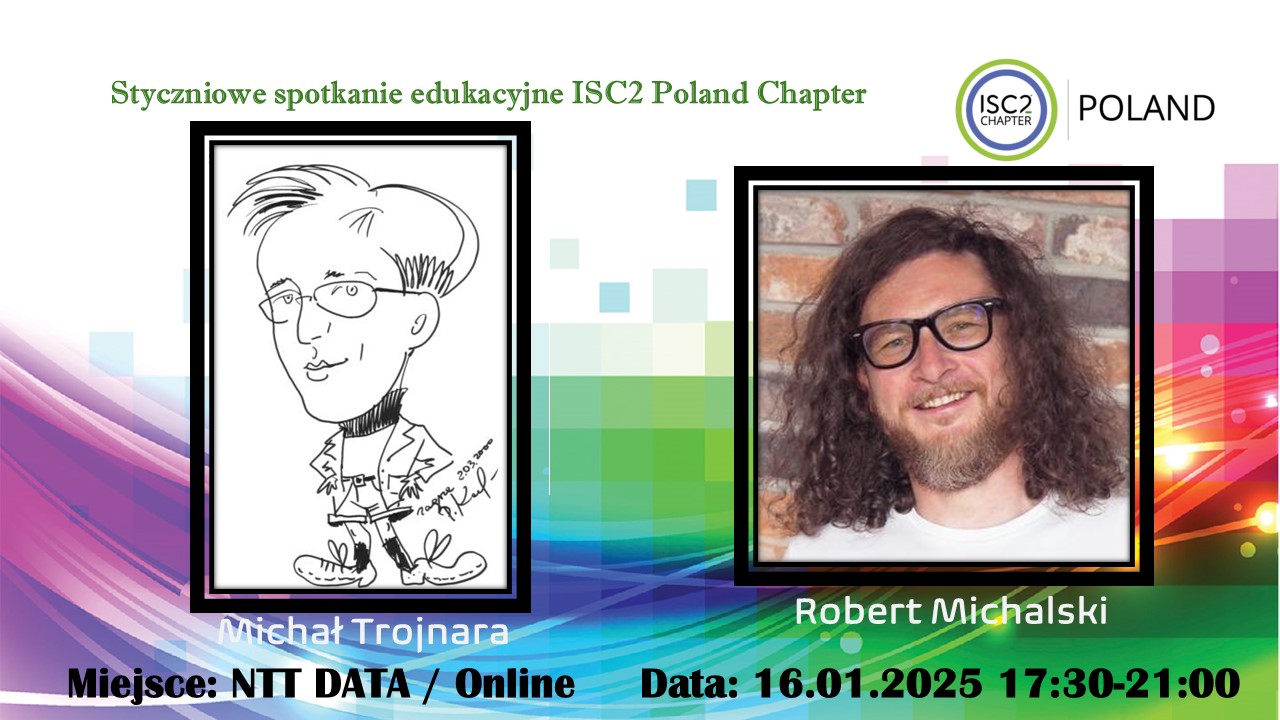

Styczniowe spotkanie ISC2 Poland Chapter |16.01.2025| NTT DATA/Online

Zapraszamy na styczniowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 16.01.2025 (czwartek) w godz. 17:30-21:00. Będzie to spotkanie hybrydowe – na miejscu w siedzibie w firmy NTT DATA oraz Online. ================================== AGENDA WYDARZENIA: 17:30 – 17:45 Welcome coffee 17:45 – 18:45 Michał Trojnara: „Źródła podatności. Beyond OWASP TOP 10”. Skąd biorą się podatności […]

-

Grudniowe spotkanie edukacyjne ISC2 Poland Chapter| 10.12.2024 | NTT Data lub Online

Zapraszamy na grudniowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 10.12.2024 (wtorek) w godz. 17:30-23:30 w firmie NTT Data. Jeśli nie możesz uczestniczyć osobiście, to dołącz online. AGENDA WYDARZENIA:17:30 – 18:30 Kamil Basaj: „Operacje informacyjne z perspektywy operacyjnej”18:30 – 19:30 Adam Haertle: „Dezinformowanie przez hakowanie – historia wschodnich operacji wpływu w Polsce”Omówimy kilkanaście […]

-

Listopadowe spotkanie edukacyjne ISC2 Poland Chapter| 7.11.2024 | NTT Data lub Online

Zapraszamy na listopadowe spotkanie Grupy ISC2 Poland Chapter, które odbędzie się w dniu 7.11.2024 w godz. 17:30-21:00 w firmie NTT Data. Jeśli nie możesz uczestniczyć osobiście, to dołącz online. Link do rejestracji na wydarzenie: https://app.evenea.pl/event/isc2chapterpl-november/ ============================================ AGENDA: 17:30 – 17:45 Welcome Coffee 17:45 – 19:30 Paweł Piekutowski, Paweł Sikorski, Łukasz Bogucki: „Dyskusja o regulacji DORA” 19:30 […]

-

Advanced Threat Summit

Zapraszamy do udziału w wyjątkowym wydarzeniu 11. edycji Advanced Threat Summit! Udział w AT Summit to zawsze znakomita okazja, aby z pierwszej ręki – od najlepszych ekspertów i praktyków cybersecurity z Polski i ze świata poznać rozwiązania aktualnych problemów branży bezpieczeństwa IT. Na co możecie liczyć podczas 11. edycji AT Summit? Jeżeli chcesz poznać wybitnych ekspertów […]